El TCP/IP es la base de Internet, y sirve para comunicar todo tipo de dispositivos, computadoras que utilizan diferentes sistemas operativos, minicomputadoras y computadoras centrales sobre redes de área local (LAN) y área extensa (WAN). TCP/IP fue desarrollado y demostrado por primera vez en 1972 por el departamento de defensa de los Estados Unidos, ejecutándolo en ARPANET, una red de área extensa del departamento de defensa.

EL MODELO TCP/IP esta compuesto por cuatro capas o niveles, cada nivel se encarga de determinados aspectos de la comunicación y a su vez brinda un servicio especifico a la capa superior. Estas capas son:

Aplicación

Transporte

Internet

Acceso a Red

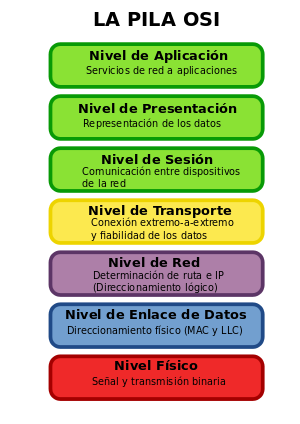

Algunas de las capas del modelo TCP/IP poseen el mismo nombre que las capas del modelo OSI. Resulta fundamental no confundir las funciones de las capas de los dos modelos ya que si bien tienen aspectos en común, estas desempeñan diferentes funciones en cada modelo.

Capa de Aplicacíon

La capa de aplicación del modelo TCP/IP maneja protocolos de alto nivel, aspectos de representación, codificación y control de diálogo. El modelo TCP/IP combina todos los aspectos relacionados con las aplicaciones en una sola capa y asegura que estos datos estén correctamente empaquetados antes de que pasen a la capa siguiente. TCP/IP incluye no sólo las especificaciones de Internet y de la capa de transporte, tales como IP y TCP, sino también las especificaciones para aplicaciones comunes. TCP/IP tiene protocolos que soportan la transferencia de archivos, e-mail, y conexión remota, además de los siguientes:

FTP (Protocolo de transferencia de archivos): es un servicio confiable orientado a conexión que utiliza TCP para transferir archivos entre sistemas que admiten la transferencia FTP. Permite las transferencias bidireccionales de archivos binarios y archivos ASCII.

TFTP (Protocolo trivial de transferencia de archivos): es un servicio no orientado a conexión que utiliza el Protocolo de datagrama de usuario (UDP). Es útil en algunas LAN porque opera más rápidamente que FTP en un entorno estable.

NFS (Sistema de archivos de red): es un conjunto de protocolos para un sistema de archivos distribuido, desarrollado por Sun Microsystems que permite acceso a los archivos de un dispositivo de almacenamiento remoto, por ejemplo, un disco rígido a través de una red.

SMTP (Protocolo simple de transferencia de correo): administra la transmisión de correo electrónico a través de las redes informáticas. No admite la transmisión de datos que no sea en forma de texto simple.

TELNET (Emulación de terminal): Telnet tiene la capacidad de acceder de forma remota a otro computador. Permite que el usuario se conecte a un host de Internet y ejecute comandos. El cliente de Telnet recibe el nombre de host local. El servidor de Telnet recibe el nombre de host remoto.

SNMP (Protocolo simple de administración de red): es un protocolo que provee una manera de monitorear y controlar los dispositivos de red y de administrar las configuraciones, la recolección de estadísticas, el desempeño y la seguridad.

DNS (Sistema de denominación de dominio): es un sistema que se utiliza en Internet para convertir los nombres de los dominios y de sus nodos de red publicados abiertamente en direcciones IP.

Capa de Trasnporte

La capa de transporte proporciona servicios de transporte desde el host origen hacia el host destino. En esta capa se forma una conexión lógica entre los puntos finales de la red, el host transmisor y el host receptor. Los protocolos de transporte segmentan y reensamblan los datos mandados por las capas superiores en el mismo flujo de datos, o conexión lógica entre los extremos. La corriente de datos de la capa de transporte brinda transporte de extremo a extremo.

Protocolos TCP Y UDP

Se suele decir que internet es una nube. La capa de transporte envía los paquetes de datos desde la fuente transmisora hacia el destino receptor a través de la nube. El control de punta a punta, que se proporciona con las ventanas deslizantes y la confiabilidad de los números de secuencia y acuses de recibo, es el deber básico de la capa de transporte cuando utiliza TCP. La capa de transporte también define la conectividad de extremo a extremo entre las aplicaciones de los hosts. Los servicios de transporte incluyen los siguientes servicios:

Segmentación de los datos de capa superior

Envío de los segmentos desde un dispositivo en un extremo a otro dispositivo en otro extremo.

Caracteristicas del protocolo TCP

Establecimiento de operaciones de punta a punta.

Control de flujo proporcionado por ventanas deslizantes.

Confiabilidad proporcionada por los números de secuencia y los acuses de recibo.

Se dice que internet es una nube, por que los paquetes pueden tomar multiples rutas para llegar a su destino, generalmente los saltos entre routers se representan con una nube que representa las distintas posibles rutas. La capa de transporte envía los paquetes de datos desde la fuente transmisora hacia el destino receptor a través de la nube. La nube maneja los aspectos tales como la determinación de la mejor ruta, balanceo de cargas, etc.

Capa de Internet

Esta capa tiene como proposito seleccionar la mejor ruta para enviar paquetes por la red. El protocolo principal que funciona en esta capa es el Protocolo de Internet (IP). La determinación de la mejor ruta y la conmutación de los paquetes ocurre en esta capa.

Protocolos que operan en la capa de internet:

IP proporciona un enrutamiento de paquetes no orientado a conexión de máximo esfuerzo. El IP no se ve afectado por el contenido de los paquetes, sino que busca una ruta de hacia el destino.

ICMP, Protocolo de mensajes de control en Internet suministra capacidades de control y envío de mensajes.

ARP, Protocolo de resolución de direcciones determina la dirección de la capa de enlace de datos, la dirección MAC, para las direcciones IP conocidas.

RARP, Protocolo de resolución inversa de direcciones determina las direcciones IP cuando se conoce la dirección MAC.

Funciones del Protocolo IP

• Define un paquete y un esquema de direccionamiento.

• Transfiere los datos entre la capa Internet y las capas de acceso de red.

• Enruta los paquetes hacia los hosts remotos.

Capa de Acceso de Red

Tambien denominada capa de host de red. Esta es la capa que maneja todos los aspectos que un paquete IP requiere para efectuar un enlace físico real con los medios de la red. Esta capa incluye los detalles de la tecnología LAN y WAN y todos los detalles de las capas física y de enlace de datos del modelo OSI.

Son funciones de esta capa: la asignación de direcciones IP a las direcciones físicas, el encapsulamiento de los paquetes IP en tramas. Basándose en el tipo de hardware y la interfaz de la red, la capa de acceso de red definirá la conexión con los medios físicos de la misma.